Secure Shell (SSH) : La clé de voûte de la sécurité des communications

Titre : Secure Shell (SSH) : La clé de voûte de la sécurité des communications

Introduction :

Dans le monde numérique d'aujourd'hui, la sécurité des communications est primordiale. Que ce soit pour protéger les données sensibles des entreprises ou pour garantir la confidentialité des échanges personnels, il est crucial d'utiliser des protocoles sécurisés. L'un des outils les plus populaires et les plus fiables pour sécuriser les connexions à distance est Secure Shell (SSH). Dans cet article, nous allons explorer ce qu'est SSH, comment il fonctionne et pourquoi il est essentiel pour la sécurité des communications.

Qu'est-ce que Secure Shell (SSH) ?

Secure Shell (SSH) est un protocole de réseau qui permet d'établir des connexions sécurisées et cryptées entre des ordinateurs distants. Il fournit une méthode sécurisée pour accéder à distance à des systèmes, transférer des fichiers et exécuter des commandes à distance. SSH a été conçu pour remplacer des protocoles plus anciens et moins sécurisés tels que Telnet et rlogin, qui transmettaient les données de manière non chiffrée, exposant ainsi les informations sensibles au risque d'interception.

Comment fonctionne SSH ?

SSH utilise une architecture client-serveur pour établir une connexion sécurisée. Lorsqu'un client SSH souhaite se connecter à un serveur distant, il envoie une demande de connexion. Le serveur vérifie ensuite l'identité du client en utilisant des clés cryptographiques. Une fois l'identité du client vérifiée, une session sécurisée est établie, créant un tunnel crypté à travers lequel les données peuvent être transférées de manière sécurisée.

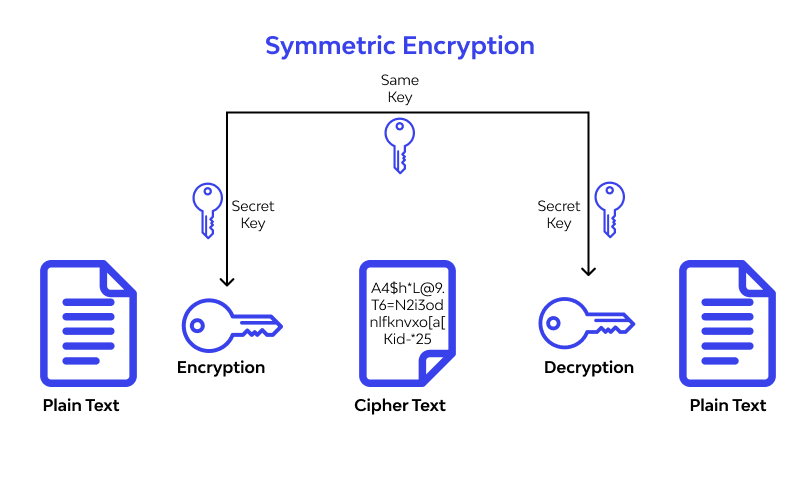

L'un des aspects clés de la sécurité de SSH réside dans l'utilisation de paires de clés cryptographiques, composées d'une clé privée et d'une clé publique. La clé publique est stockée sur le serveur distant, tandis que la clé privée est conservée par le client. Lorsqu'une connexion SSH est établie, les clés publiques et privées sont utilisées pour vérifier mutuellement l'identité du client et du serveur, ainsi que pour chiffrer et déchiffrer les données échangées.

Pourquoi SSH est-il essentiel pour la sécurité des communications ?

1. Confidentialité des données : Grâce à l'utilisation de techniques de chiffrement avancées, SSH protège les données transmises entre les clients et les serveurs contre les interceptions et les écoutes non autorisées.

2. Authentification forte : SSH utilise des paires de clés cryptographiques pour l'authentification, offrant ainsi une méthode robuste pour vérifier l'identité du client et du serveur. Cela empêche les attaques de type « homme du milieu » et garantit que seuls les utilisateurs autorisés peuvent accéder aux systèmes.

3. Intégrité des données : SSH utilise des fonctions de hachage pour vérifier l'intégrité des données transmises. Cela permet de détecter toute modification non autorisée des données pendant le transfert.

4. Flexibilité : SSH prend en charge diverses fonctionnalités, telles que le transfert de fichiers (SFTP), l'exécution de commandes à distance (SSH Shell) et la

redirection de ports, ce qui en fait un outil polyvalent pour les administrateurs système et les utilisateurs distants.

Conclusion :

Dans un monde où la sécurité des communications est devenue cruciale, Secure Shell (SSH) joue un rôle essentiel en fournissant une méthode fiable et sécurisée pour accéder à distance aux systèmes, transférer des fichiers et exécuter des commandes. Grâce à son architecture robuste et à ses mécanismes de chiffrement avancés, SSH garantit la confidentialité, l'authentification et l'intégrité des données échangées. En tant que pierre angulaire de la sécurité des communications, SSH continuera de jouer un rôle vital dans la protection des informations sensibles et dans la préservation de la confidentialité des échanges numériques.